戴尔将推送新驱动来修补漏洞 漏洞能够使攻击者进行权限提升

根据外媒 Neowin 消息,戴尔近日为该品牌的电脑推送了新的驱动程序,来修补一些已经存在很长时间的漏洞。这些漏洞能够使攻击者进行权限提升,从而访问内核级别的代码。尽管黑客不能使用漏洞远程执行代码,但仍存在较高的风险。外媒表示,这些驱动程序 / BIOS 中的漏洞已经存在了十年,影响数亿台戴尔电脑。

研究机构 SentinelLabs 于 2020 年 12 月向戴尔报告了这些漏洞。该漏洞代号为 CVE-2021-21551,影响到了自 2009 年起的数亿台戴尔台式机、笔记本电脑、平板电脑。截至目前,SentinelLabs 尚未发现漏洞被黑客利用的证据。

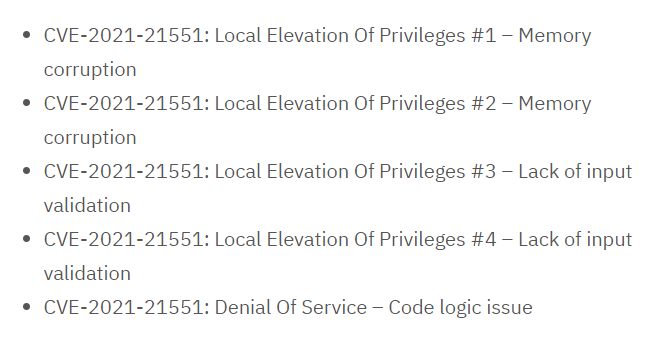

具体来看,戴尔的驱动和 BIOS 共存在 5 个漏洞,在 12 年的时间内一直未被发现。具体来看,漏洞会导致内存失效、缺乏输入验证、造成代码逻辑问题。

IT之家获悉,戴尔发布了代号为 DSA-2021-088 的安全公告,表示为dbutil_2_3.sys驱动推出了修补程序。官方建议,用户应立即手动删除这个驱动程序,或者使用官方工具进行操作。

在这之后,戴尔会通过官方的驱动升级程序,比如 Dell Command Update、Dell Update、Alienware Update 来推送新的驱动或者 BIOS 更新,用户应密切关注。

- 布朗炮轰塔图姆:不知道他为什么总是排挤我2023-05-25

- 塞尔达传说王国之泪为阿卡莱带来和平挑战视2023-05-25

- 雪居之地裸地精输出怎么样|全球快看点2023-05-25

- 塞尔达传说王国之泪骸骨马任务在哪里做2023-05-25

- 世界今日报丨雪居之地裸地精抓位怎么样2023-05-25

- 沪指跌0.23%,深成指跌0.05%,创业板平开。2023-05-25

- 微信红包不收多久退回?微信红包发错了怎么2023-05-25

- 电池正极是凸出来还是凹进去?电池正极是什2023-05-25

- 手机信号不好怎么能增强信号?手机无网络信2023-05-25

- 直动式减压阀是常开还是常闭?直动式减压阀2023-05-25

- 环球关注:一季度价格战拖累毛利!小鹏汽车2023-05-25

- 苏宁:美的美粉节销售暴增 环球今日报2023-05-25

- 天天关注:Marantz x Dirac|“音悦家”2023-05-25

- chatgpt智能究竟意味着什么?_天天热闻2023-05-25

- 今头条!天津:2023年5月拟入库瞪羚企业名单2023-05-25

- 再快同行一大步!配备大底长焦价还低,就问2023-05-25

- iphone12是不是5g手机?iphone12换电池要多少钱?2023-05-25

- 欧派家居董秘欧盈盈2022年薪酬仅9.33万?即2023-05-25

- 10寸相册多大?10寸相册和12寸相册的区别2023-05-25

- 中央企业7名管理人员接受纪律审查和监察调2023-05-25

- 苹果13首发售价是多少?苹果13和14的区别在2023-05-25

- 郑州地铁部分线路 今日运营时间延长|全球2023-05-25

- 电脑跑分是什么意思?电脑跑分多少分好?2023-05-25

- 抖音为什么不能微信支付?如何恢复抖音微信2023-05-25

- 集成显卡好还是独显好?集成显卡和独立显卡2023-05-25

- qq聊天记录为什么会自动消失?qq聊天记录删2023-05-25

- IPO丨同星科技今开40.19元/股,上市首日盘2023-05-25

- 英超-福登破门恩西索世界波 曼城1-1战平布2023-05-25

- 苹果cellular版是什么?苹果cellular版可以2023-05-25

- cnc是什么意思?cnc和流水线哪个累?2023-05-25

新闻排行

精彩推荐

- 努比亚Z40SPro星空典藏版开售 搭配居中打孔设计

- 首批骁龙8Gen2机型发布时间曝光 11月底两家厂商率先发布

- iQOO11系列最高将配200W快充 10分钟可将4700mAh容量电池充满

- AOC公布CU34G2XP带鱼屏显示器 采用VA面板165Hz刷新率

- 三位知情人士:苹果已暂停几乎所有招聘,直至明年9月

- 荣耀X40琥珀星光配色开售 支持10亿色彩显示

- 小米笔记本Air13翻转本开售 搭载13.3英寸E4OLED屏

- 小米RedmiA70电视开售 采用金属全面屏设计

- 华硕开设首个AI智能工厂 提高产品质量

- 苹果iPadPro2022款/iPad10正式开售 支持ApplePencil悬停功能

综合信息

- 苏宁:美的美粉节销售暴增 环球今日报

- 天天关注:Marantz x Dirac|“音悦家”系列全国体验活动北京站圆满完成

- chatgpt智能究竟意味着什么?_天天热闻

- 今头条!天津:2023年5月拟入库瞪羚企业名单

- 再快同行一大步!配备大底长焦价还低,就问Reno10 Pro+谁不爱?

- 如何利用跨境电商平台,让你的产品飞入海外市场 ?

- 微软Teams新增三维虚拟场景,Mesh平台支持

- 618必入好物!韶音OpenFit不入耳耳机为你带来音乐新体验!

- AMD RX 7600显卡评测解禁:略强于RX 6650 XT 环球今头条

- 当前速讯:华为nova11 Ultra荣登京东好物,4K价位最出色影像手机,618闭眼入

营业执照公示信息

营业执照公示信息